En el vasto y siempre cambiante paisaje digital, dos amenazas sigilosas acechan: las botnets y el smishing. Estas no son palabras vacías, sino conceptos clave que todos los usuarios de Internet deben comprender para mantenerse seguros. En esta entrada del blog, te llevaremos por un recorrido para desentrañar el misterioso mundo de las botnets y el smishing, y aprender cómo proteger tu espacio digital.

¿Qué es Botnets?

Una botnet es una red de ordenadores que se utiliza para

llevar a cabo diversas tareas rutinarias. Se distingue entre las botnets

legítimas y las maliciosas: las primeras aseguran el correcto funcionamiento de

los sitios web o del IRC (del inglés Internet Relay Chat) y también se utilizan

en proyectos de investigación, para poder implementar procesos informáticos

complejos más rápidamente. El ejemplo más conocido es el proyecto SETI@home de

la Universidad de Berkeley, que permite utilizar parte de la potencia del

propio ordenador para colaborar en la búsqueda de vida extraterrestre

inteligente.

¿Qué es smishing?

Smishing es un ataque de Ingeniería social que usa mensajes

de texto falsos para engañar a las personas para que descarguen malware,

compartan información confidencial o envíen dinero a los ciberdelincuentes. El

término "smishing" es una combinación de "SMS" (para

"servicio de mensajes cortos", la tecnología detrás de los mensajes

de texto) y "suplantación de identidad."

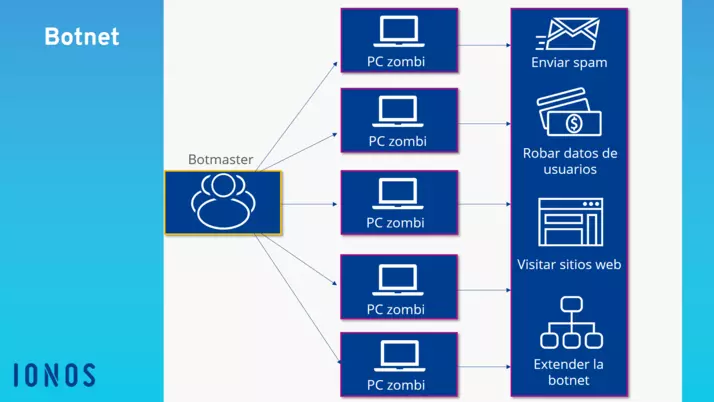

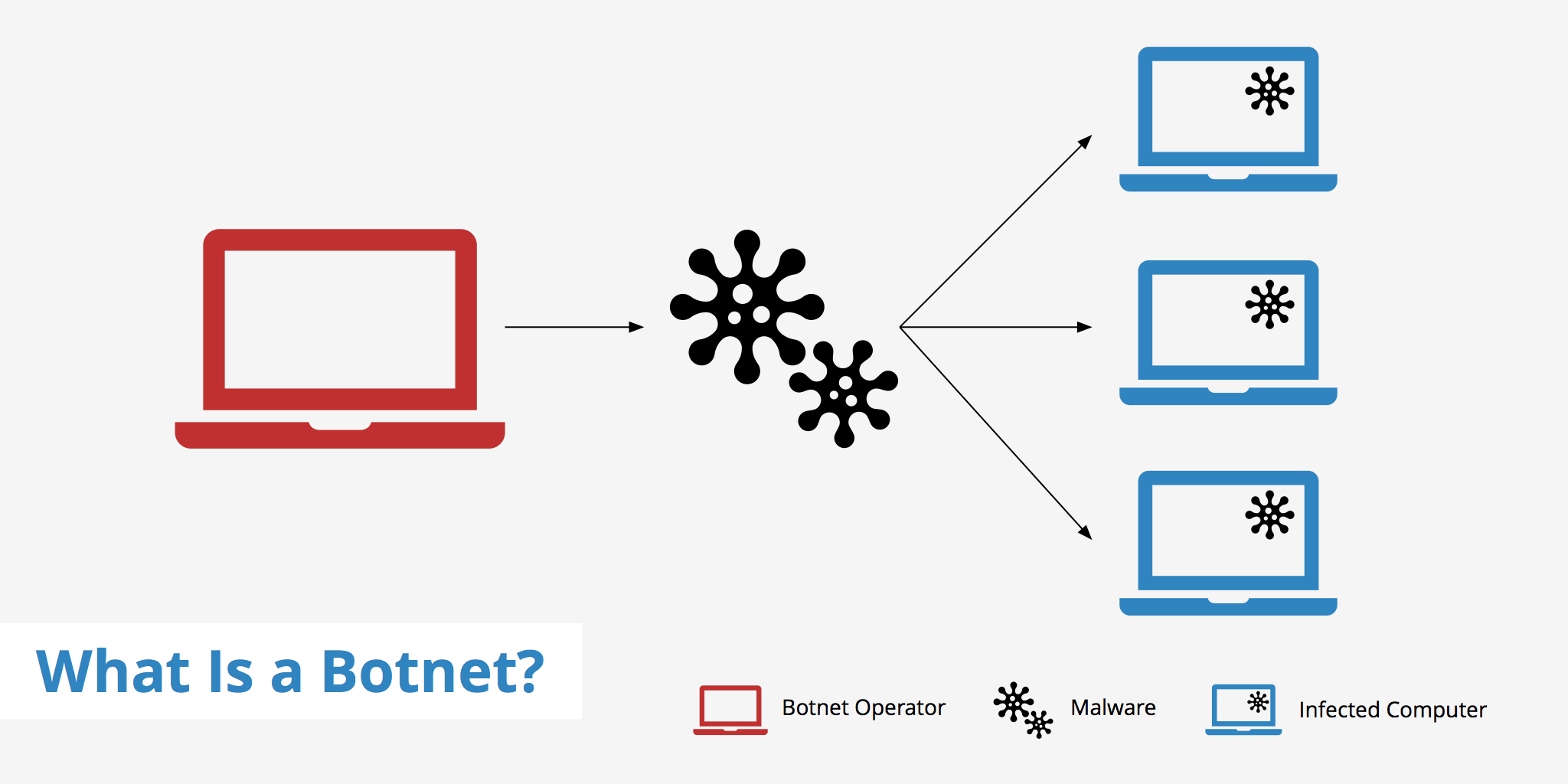

¿Cómo funciona una botnet?

La creación de la red comienza con la introducción de un bot

en un ordenador ajeno. Este bot actúa en segundo plano y, en la mayoría de los

casos, sin que lo note el propietario del dispositivo. Una vez consumado el

ataque, el ordenador se controla de forma remota para que realice tareas

sencillas. Puesto que los dispositivos pasan a ser dirigidos por un tercero,

los ordenadores que forman parte de la botnet se denominan PC zombis.

Los PC zombis se comunican unos con otros a través de Internet

y reciben instrucciones del botmaster. Como los PC zombis solo pueden

controlarse por Internet, solo están activos cuando están encendidos y

conectados a la red. El botmaster da las mismas órdenes a todos los PC zombis,

ya sea visitar una página web, enviar spam o iniciar un ataque DDoS.

¿Cómo funciona una botnet?

La creación de la red comienza con la introducción de un bot

en un ordenador ajeno. Este bot actúa en segundo plano y, en la mayoría de los

casos, sin que lo note el propietario del dispositivo. Una vez consumado el

ataque, el ordenador se controla de forma remota para que realice tareas

sencillas. Puesto que los dispositivos pasan a ser dirigidos por un tercero,

los ordenadores que forman parte de la botnet se denominan PC zombis.

Los PC zombis se comunican unos con otros a través de

Internet y reciben instrucciones del botmaster. Como los PC zombis solo pueden

controlarse por Internet, solo están activos cuando están encendidos y

conectados a la red. El botmaster da las mismas órdenes a todos los PC zombis,

ya sea visitar una página web, enviar spam o iniciar un ataque DDoS.

Cómo funcionan los ataques de smishing

Los estafadores usan mensajes falsos y enlaces maliciosos

para engañar a las personas para que comprometan sus teléfonos móviles, cuentas

bancarias o datos personales. Los mensajes de texto brindan a los estafadores

algunas ventajas sobre el e-mail. Las personas también son más propensas a

hacer clic en los enlaces de los mensajes de texto. Pueden falsificar números

de teléfono, usar teléfonos desechables o usar software para enviar mensajes de

texto por e-mail.

También es más difícil detectar enlaces peligrosos en

teléfonos móviles. Los teléfonos inteligentes no tienen esa opción. Además, las

personas están acostumbradas a ver URL acortadas en mensajes de texto de marcas

reales. Es la razón por la que algunos teléfonos móviles ahora muestran

mensajes de «posibilidad de estafa» o «probabilidad de spam» cuando llaman

números sospechosos.

STIR/SHAKEN hizo que las llamadas fraudulentas fueran más

fáciles de detectar, pero los mensajes de texto no se ven afectados. Por esa

razón, muchos estafadores han cambiado su enfoque hacia los ataques de

smishing.

¿Cómo puedes protegerte de las botnets?

Además, siempre se debe mantener actualizado el sistema

operativo y todos los programas instalados, lo que significa actualizar el

software regularmente para evitar que las versiones obsoletas ocasionen brechas.

También conviene instalar un programa de protección del navegador que detecte

las páginas de phishing, reconozca el malware y advierta al usuario sobre

ellos. En general, es aconsejable utilizar una cuenta de usuario sin derechos

de administrador, limitando el uso de los derechos a casos excepcionales.

Generalmente, se requieren amplios derechos para cambiar la configuración del

sistema operativo del ordenador, por lo que utilizar una cuenta de usuario

normal reduce el riesgo de que algún tipo de malware pueda llegar a las

profundidades del sistema.

Prevención de smishing

Lucia Milică, CISO de Proofpoint cree que aparecerán

herramientas de smishing en los mercados de malware, lo que permitirá a los

estafadores con menos conocimientos técnicos enviar mensajes de texto

maliciosos. Gartner predice el aumento de los intentos de phishing «multicanal»

que combinan mensajes de texto, e-mail, llamadas telefónicas y otros canales de

comunicación. Él FCC está considerando una regla que requiera que los

proveedores inalámbricos bloqueen los mensajes de texto no deseados.

• Soluciones de ciberseguridad móvil: los sistemas operativos

Android e iOS tienen protecciones integradas, como bloquear aplicaciones no

aprobadas y filtrar textos sospechosos a una carpeta de spam. A nivel

organizacional, las empresas pueden usar soluciones de gestión unificada de

puntos finales (UEM) para establecer controles y políticas de seguridad para

dispositivos móviles.

• Capacitación en concientización sobre seguridad: capacitar a

las personas para que reconozcan las señales de advertencia de los intentos de

smishing, como números de teléfono inusuales, direcciones URL inesperadas y una

mayor sensación de urgencia, puede ayudar a proteger una organización. La

capacitación también puede establecer reglas para manejar datos confidenciales,

autorizar pagos y verificar solicitudes antes de actuar sobre ellas.

0 Comments:

Publicar un comentario